در عصر کنونی که دادهها به طور فزایندهای از طریق شبکههای ناامن منتقل میشوند، حفظ حریم خصوصی و اطمینان از صحت اطلاعات اهمیت فراوان پیدا کرده است. از پیامهای شخصی گرفته تا نرمافزارهایی که از اینترنت دانلود میشوند، هر گونه دستکاری یا دسترسی غیرمجاز میتواند پیامدهای جدی به دنبال داشته باشد. در پاسخ به این چالشها، ابزارهای قدرتمند رمزنگاری به وجود آمدهاند که یکی از برجستهترین و پرکاربردترین آنها، GnuPG یا GNU Privacy Guard است. این ابزار به عنوان یک پیادهسازی رایگان و متنباز از استاندارد OpenPGP، به کاربران امکان میدهد تا دادههای خود را رمزگذاری کرده، امضای دیجیتال ایجاد نمایند، و از اصالت فایلها اطمینان حاصل کنند.

از PGP تا GnuPG

برای درک کامل GnuPG، ابتدا باید به پیشگام آن، یعنی Pretty Good Privacy (PGP) پرداخت. PGP در سال ۱۹۹۱ توسط فیل زیمرمن توسعه یافت و به سرعت به عنوان یک ابزار قدرتمند برای رمزنگاری و احراز هویت شناخته شد. با این حال، PGP به دلیل ماهیت تجاری و انحصاری خود، با محدودیتهای لایسنس و دسترسی مواجه بود.

این محدودیت، جامعه نرمافزار آزاد را بر آن داشت تا به دنبال یک جایگزین آزاد و رایگان باشند. ریچارد استالمن، بنیانگذار پروژه GNU، خواستار توسعه یک نسخه آزاد از PGP شد و این درخواست منجر به آغاز پروژه GnuPG توسط ورنر کخ در سال ۱۹۹۷ گردید.

GnuPG به عنوان یک پاسخ مستقیم به مدل تجاری PGP، به کاربران امکان دسترسی آزاد و بدون حق امتیاز به قابلیتهای رمزنگاری و امضای دیجیتال را میدهد. هر دو نرمافزار GnuPG و PGP از یک استاندارد مشترک به نام OpenPGP (که توسط IETF در سند RFC 4880 تعریف شده) پیروی میکنند. این پیروی از یک استاندارد واحد، تضمین میکند که نرمافزارهای مختلف قادر به تعامل و رمزگذاری و رمزگشایی متقابل پیامها هستند، که این امر به قابلیت همکاری در سراسر اکوسیستم امنیت اطلاعات کمک شایانی میکند. این تکامل از یک ابزار تجاری به یک ابزار آزاد، نشاندهنده تعامل بین ایدئولوژیهای نرمافزاری و نیازهای فنی جامعه کاربران است.

اصول رمزنگاری کلید عمومی (رمزنگاری نامتقارن)

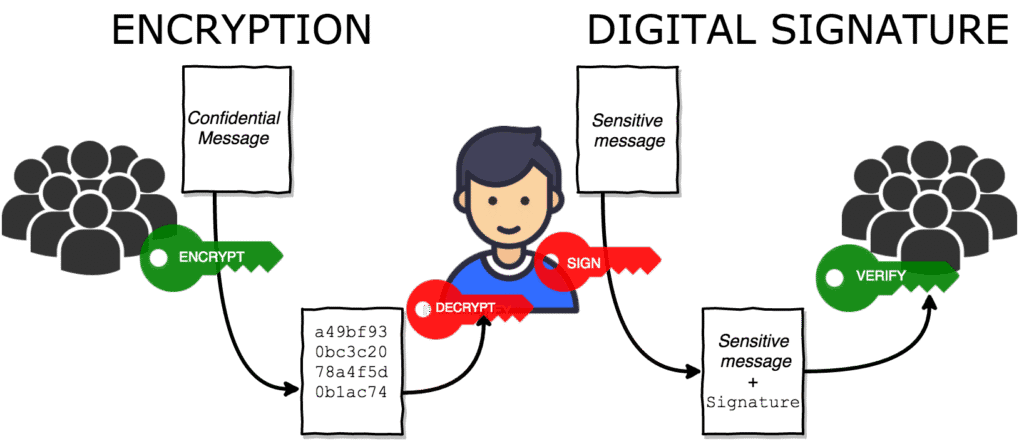

رمزنگاری GPG بر پایه اصول رمزنگاری نامتقارن بنا شده است، که از دو کلید مجزا برای رمزگذاری و رمزگشایی استفاده میکند، یک کلید عمومی و یک کلید خصوصی. کلید عمومی میتواند آزادانه با دیگران به اشتراک گذاشته شود و حتی در سرورهای کلید عمومی منتشر شود، بدون اینکه امنیت اطلاعات به خطر بیفتد. در مقابل، کلید خصوصی باید همواره محرمانه و نزد مالک خود باقی بماند و به هیچ عنوان نباید با فرد دیگری به اشتراک گذاشته شود. این مدل دو کاربرد اصلی دارد:

- رمزگذاری Encryption: برای ارسال یک پیام محرمانه، فرستنده پیام را با استفاده از کلید عمومی گیرنده رمزگذاری میکند. پس از رمزگذاری، پیام تنها توسط کلید خصوصی متناظر با آن کلید عمومی، که فقط در اختیار گیرنده است، قابل رمزگشایی خواهد بود.

- امضای دیجیتال Digital Signature: برای تضمین اصالت و یکپارچگی یک فایل، فرستنده آن را با استفاده از کلید خصوصی خود امضا میکند. هر کسی که کلید عمومی فرستنده را در اختیار داشته باشد، میتواند از طریق آن، صحت امضا را تأیید کرده و اطمینان حاصل کند که پیام یا فایل مورد نظر توسط فرستنده اصلی ارسال شده و در مسیر انتقال دستکاری نشده است.

GPG برای بهینهسازی عملکرد، از یک مدل رمزنگاری هیبریدی استفاده میکند. به جای اینکه فایلهای بزرگ را به طور کامل با الگوریتم کندتر رمزنگاری نامتقارن رمزگذاری کند، ابتدا فایل را با یک کلید متقارن کوچک و موقت (session key) رمز میکند. سپس، این کلید کوچک و موقت را با کلید عمومی گیرنده به صورت نامتقارن رمزگذاری کرده و همراه با فایل اصلی ارسال مینماید. این روش، سرعت بالای رمزنگاری متقارن را با امنیت بالای توزیع کلید نامتقارن ترکیب میکند.

اهمیت حفظ کلید خصوصی فراتر از صرفاً رمزگشایی پیامهای دریافتی است. همانطور که بیان شد، کلید خصوصی برای ایجاد امضاهای دیجیتال نیز مورد استفاده قرار میگیرد. بنابراین، به خطر افتادن این کلید به یک مهاجم اجازه میدهد که نه تنها به پیامهای رمزگذاریشده دسترسی پیدا کند، بلکه به نام شما فایلها و نرمافزارها را “امضا” کند. این سوءاستفاده میتواند به اعتماد در “Web of Trust” که بر پایه امضاهای متقابل بین کاربران شکل گرفته، آسیب جدی وارد کرده و یک زنجیره از آسیبپذیریها را ایجاد نماید.

ساخت و مدیریت کلید در لینوکس (خط فرمان)

• پیشنیازها: نصب GnuPG

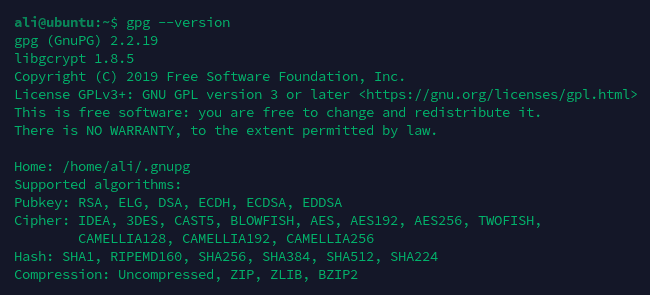

در بسیاری از توزیعهای مدرن لینوکس، از جمله اوبونتو، GnuPG به صورت پیشفرض نصب شده است. با این حال، همواره توصیه میشود برای اطمینان از وجود آخرین نسخه، بستههای سیستم را بهروزرسانی کرده و در صورت نیاز، GnuPG را نصب کنید. دستورات زیر این فرآیند را تسهیل میکنند:

sudo apt update && sudo apt install gnupg -y

پس از اتمام نصب، میتوان با دستور gpg --version از صحت نصب و شماره نسخه GnuPG اطمینان حاصل کرد.

• ساخت کلید جدید:

ساخت یک جفت کلید جدید (کلید عمومی و خصوصی) در اوبونتو با استفاده از خط فرمان، یک فرآیند تعاملی است.

دستورgpg --gen-key برای تولید کلید با گزینههای پیشفرض استفاده میشود، در حالی که دستور gpg --full-generate-key یا gpg --full-generate-key --expert گزینههای پیشرفته و تخصصیتری را در اختیار کاربر قرار میدهد. برای امنیت بیشتر و انعطافپذیری در انتخاب الگوریتم و اندازه کلید، استفاده از دستور دوم توصیه میشود.

هنگام تولید کلید، GnuPG از کاربر میخواهد تا چندین گزینه را انتخاب کند:

۱. انتخاب الگوریتم و اندازه کلید: در نسخههای جدید GnuPG، الگوریتم RSA به عنوان یک گزینه استاندارد برای رمزگذاری و امضای دیجیتال توصیه میشود. انتخاب اندازه کلید (key size) یک تصمیم مهم امنیتی است. منابع مختلف توصیههای متفاوتی ارائه میدهند که میتواند در ابتدا گیجکننده باشد. به عنوان مثال، برخی 2048 بیت را به عنوان یک اندازه خوب یا حداقل آستانه در نظر میگیرند. در حالی که توصیههای پیشرفتهتر، کلیدهای RSA با طول 3072 بیت را به عنوان یک انتخاب ایدهآل پیشنهاد میکنند. این اختلاف در توصیهها نشاندهنده تکامل مداوم در استانداردهای امنیتی است؛ زیرا با افزایش قدرت محاسباتی، کلیدهای کوچکتر آسیبپذیرتر میشوند. کلیدهای بزرگتر مقاومت بیشتری در برابر حملات Brute-force دارند، اما تولید و استفاده از آنها زمان و منابع محاسباتی بیشتری را میطلبد. بنابراین، توصیه میشود از یک اندازه کلید بزرگ و مدرن مانند 3072 بیت استفاده شود.

۲. تاریخ انقضای کلید: تعیین تاریخ انقضا برای کلید، یک راهکار امنیتی مناسب است که پس از مدت مشخصی، اعتبار کلید را به صورت خودکار پایان میدهد. با این حال، بسیاری از کاربران گزینه «بدون انقضا» (با تعیین مقدار 0) را انتخاب میکنند. این انتخاب، مسئولیت ابطال دستی کلید را بر عهده کاربر میگذارد. در این راستا، یک اقدام پیشگیرانه و مهم، تولید «گواهی ابطال» (revocation certificate) است که باید بلافاصله پس از ساخت کلید و در مکانی امن و آفلاین نگهداری شود. این گواهی به عنوان یک کلید اضطراری عمل میکند که در صورت گم شدن یا به خطر افتادن کلید خصوصی، میتوان از آن برای اعلام بیاعتبار شدن کلید استفاده کرد و از سوءاستفادههای احتمالی جلوگیری نمود.

۳. تعیین مشخصات کاربری User ID: در این مرحله، از کاربر خواسته میشود تا نام واقعی، آدرس ایمیل و یک کامنت اختیاری را برای شناسایی کلید خود وارد کند. این اطلاعات به صورت عمومی در کلید گنجانده میشود و برای کاربران دیگر قابل مشاهده است.

۴. عبارت عبور Passphrase: در آخرین مرحله، کاربر باید یک Passphrase برای محافظت از کلید خصوصی خود وارد کند. این عبارت عبور باید قوی، منحصر به فرد و شامل ترکیبی از کلمات، اعداد و علائم نگارشی باشد. در فرآیند تولید کلید، GnuPG از کاربر میخواهد تا با حرکت ماوس و فشردن کلیدهای تصادفی، آنتروپی Entropy و تصادفی بودن کلید را افزایش دهد. این یک لایه امنیتی اضافی است که تضمین میکند کلید تولید شده در برابر حملات، قوی و مقاوم است.

مدیریت کلیدها: پشتیبانگیری، وارد کردن و حذف

مدیریت صحیح کلیدها پس از تولید، برای حفظ امنیت طولانیمدت ضروری است.

۱. لیست کردن کلیدها: برای مشاهده کلیدهای عمومی ذخیره شده در keyring،

از دستور gpg --list-keys استفاده میشود. این دستور اطلاعاتی مانند Key ID و Fingerprint را نمایش میدهد.

/home/ali/.gnupg/pubring.kbx: مسیر فایل keyring که کلیدهای عمومی در آن ذخیره شدهاند.pub rsa3072 2025-11-04 [SC]:pub: نشاندهنده یک کلید عمومی اصلی است.rsa3072: نوع (RSA) و اندازه (3072 بیت) کلید.2025-11-04: تاریخ ایجاد کلید.[SC]: قابلیتهای کلید (S برای Sign یا امضا و C برای Certify یا گواهی).

6EA6280BF3835534F5B03E1A41EEAD98C3D9E7CF: اثر انگشت (Fingerprint) کامل کلید، که برای تأیید اعتبار بسیار مهم است.uid [ultimate] Persian <info@persianlightning.com>: شناسه کاربری (User ID) شامل نام و ایمیل، و سطح اعتماد ([ultimate]).sub rsa3072 2025-11-04 [E]: یک کلید فرعی (Subkey) برای رمزگذاری (E برای Encrypt) با مشخصات مشابه کلید اصلی.

برای مشاهده کلیدهای خصوصی، دستور gpg --list-secret-keys به کار میرود.

۲. پشتیبانگیری Export: توصیه میشود همواره از کلیدهای خود بر روی یک حافظه جداگانه مانند USB پشتیبان بگیرید. دستور

gpg --export برای صادر کردن کلید عمومی به یک فایل استفاده میشود،

در حالی که دستور gpg --export-secret-key برای صادر کردن کلید خصوصی است.

استفاده از گزینه --armor -a باعث میشود خروجی به صورت متن ASCII قابل خواندن تولید شود.

۳. وارد کردن Import: برای وارد کردن کلیدهای صادر شده به یک سیستم جدید، از دستور gpg --import [filename] استفاده میشود.

۴. حذف Delete: برای حذف یک کلید از keyring،

ابتدا باید کلید خصوصی آن با دستور gpg --delete-secret-key حذف شود و سپس کلید عمومی با دستور gpg --delete-key پاک گردد.

دستورات کلیدی مدیریت کلید در خط فرمان

| نصب بسته gnupg | sudo apt install gnupg -y |

| ساخت کلید جدید | gpg --full-generate-key |

| لیست کلیدهای عمومی | gpg --list-keys |

| لیست کلیدهای خصوصی | gpg --list-secret-keys |

| صادر کردن کلید عمومی | gpg --output key.asc --armor --export |

| صادر کردن کلید خصوصی | gpg --output secret-key.asc --armor --export-secret-key |

| وارد کردن کلید | gpg --import [filename.asc] |

| ابطال کلید | gpg --gen-revoke |

| حذف کلید خصوصی | gpg --delete-secret-key |

| حذف کلید عمومی | gpg --delete-key |

تأیید اصالت نرمافزار با GPG – چگونه از حملات مخرب جلوگیری کنیم؟

۱. مفهوم امضای دیجیتال و کاربرد آن

امضای دیجیتال یک مکانیزم رمزنگاری است که به کاربران اجازه میدهد صحت و یکپارچگی یک فایل را تأیید کنند. این قابلیت به ویژه برای دانلود نرمافزارها از اینترنت حیاتی است، چرا که به کاربر اطمینان میدهد فایل دانلود شده توسط توسعهدهنده اصلی منتشر شده و در مسیر انتقال دستکاری یا با بدافزار جایگزین نشده است. این مفهوم در پلتفرمهایی مانند گیتهاب نیز برای تأیید امضای کامیتها استفاده میشود تا منبع تغییرات کد قابل ردیابی و مورد اعتماد باشد.

۲. فرآیند تأیید یک نرمافزار در عمل

فرآیند تأیید اصالت یک نرمافزار با GPG از چند مرحله ساده تشکیل شده است:

مرحله اول: دریافت فایلها: کاربر باید دو فایل را دانلود کند:

خود فایل نرمافزار (مثلاً superball-1.0.tar.gz) و فایل امضای دیجیتال آن که معمولاً دارای پسوند .sig یا .asc است (مثلاً superball-1.0.tar.gz.sig).

مرحله دوم: وارد کردن کلید عمومی توسعهدهنده: برای تأیید امضا، کلید عمومی توسعهدهنده نرمافزار باید در keyring کاربر وجود داشته باشد. این کلید معمولاً از طریق وبسایت توسعهدهنده یا از سرورهای کلید عمومی (مانند keyserver.ubuntu.com) قابل دریافت و وارد کردن است.

۳. دستور gpg --verify و تحلیل خروجیها

پس از در اختیار داشتن هر دو فایل و کلید عمومی توسعهدهنده، دستور gpg --verify برای تأیید اصالت به کار میرود: gpg --verify [signature_file][original_file]

این دستور خروجیهای مختلفی را برمیگرداند که هر یک معنای خاصی دارد:

- “Good signature from…”: (امن – Safe) این خروجی بهترین حالت ممکن است و نشان میدهد که امضا معتبر بوده و فایل در مسیر انتقال دستکاری نشده است.

- “Bad signature”: (ناامن Unsafe) این پیام به معنای نامعتبر بودن امضا است. دلایل احتمالی شامل دستکاری فایل پس از امضا، امضای اشتباه یا آسیب دیدن فایل امضا میشود.

- “Key expired”: (ناامن Unsafe) این پیام نشان میدهد که امضا معتبر است، اما کلیدی که برای امضا استفاده شده، تاریخ انقضایش گذشته است.

- “Key revoked”: (ناامن Unsafe) در این حالت، امضا معتبر است اما کلید مورد استفاده برای امضای آن به دلیل نامعلوم شدن اعتبار (مثلاً به خطر افتادن) باطل شده است.

- “No public key”: (Unknown نامشخص) این خروجی زمانی ظاهر میشود که کلید عمومی توسعهدهنده در keyring شما وجود نداشته باشد و GPG قادر به تأیید امضا نباشد.

رابط گرافیکی GPG: نرمافزار Kleopatra

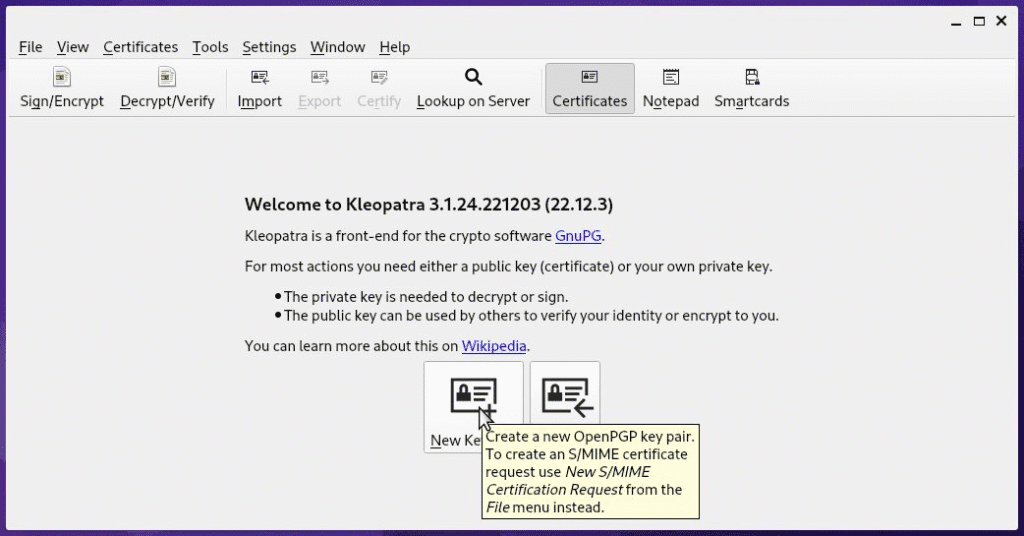

۱. معرفی Kleopatra

Kleopatra یک مدیر گواهینامه متنباز و یک رابط کاربری گرافیکی (GUI) برای GnuPG است که بخشی از اکوسیستم KDE محسوب میشود.این نرمافزار پیچیدگیهای دستورات خط فرمان را پنهان کرده و به کاربران تازهکار ویندوز و لینوکس امکان میدهد تا به راحتی از قابلیتهای GPG مانند مدیریت کلید، رمزگذاری، رمزگشایی، امضا و تأیید فایلها و ایمیلها استفاده کنند.

۲. نصب و راهاندازی در اوبونتو

نصب Kleopatra در اوبونتو به سادگی از طریق مخازن بسته امکانپذیر است. دستور زیر، آخرین نسخه موجود در مخازن را نصب میکند: sudo apt install kleopatra

نکته مهمی که باید به آن توجه داشت، تفاوت در محیطهای کاربری اوبونتو است. در حالی که نصب Kleopatra بر روی اوبونتو دسکتاپ (که دارای رابط گرافیکی پیشفرض است) ساده است، در محیط سرور اوبونتو که رابط گرافیکی ندارد، این فرآیند متفاوت خواهد بود. برای استفاده از Kleopatra در یک سیستم سرور، ابتدا باید یک محیط دسکتاپ کامل مانند KDE Plasma یا GNOME نصب شود. این موضوع یک تفکیک مهم را نشان میدهد؛ GPG به صورت بومی و مستقل از رابط گرافیکی کار میکند و برای کارهای خودکار یا سرورمحور، استفاده از خط فرمان ارجح است، در حالی که Kleopatra برای کاربریهای دسکتاپ طراحی شده است.

۳. کار با Kleopatra:

Kleopatra فرآیندهای پیچیده GPG را به چندین گام ساده تبدیل میکند.

- مدیریت کلیدها: کاربران میتوانند از طریق منوی اصلی، به راحتی کلیدهای جدید تولید کرده، کلیدهای موجود را وارد (Import) و برای اشتراکگذاری با دیگران، صادر (Export) نمایند.

- رمزگذاری و رمزگشایی فایلها: برای رمزگذاری یک فایل، کافی است کاربر روی دکمه “Sign / Encrypt” کلیک کند، فایل مورد نظر را انتخاب نماید و سپس گیرنده را از لیست کلیدهای عمومی خود برگزیند. در نهایت، فایل رمزگذاریشده با پسوند

.gpgدر کنار فایل اصلی ذخیره میشود. برای رمزگشایی، دکمه “Decrypt/Verify” انتخاب شده، فایل رمزگذاریشده باز میشود و پس از وارد کردن عبارت عبور کلید خصوصی، فایل اصلی رمزگشایی میگردد. - امضا و تأیید فایلها: این نرمافزار قابلیت امضای دیجیتال فایلها با استفاده از کلید خصوصی و تأیید امضای فایلهای دریافتی را نیز فراهم میکند، که به کاربران امکان میدهد به سادگی اصالت و یکپارچگی فایلها را بررسی کنند.

نکات پیشرفته و بهترین شیوههای امنیتی

۱. وب اعتماد (Web of Trust): فراتر از کلیدها

وب اعتماد Web of Trust، مفهومی است که GPG از آن برای ایجاد یک سیستم توزیعشده برای تأیید هویت استفاده میکند. در این مدل، به جای تکیه بر یک نهاد مرکزی (مانند یک مرکز صدور گواهی)، کاربران با امضای متقابل کلیدهای عمومی یکدیگر، به اعتبار آنها گواهی میدهند. هر امضا به معنای رأی اعتماد به مالک کلید است و هر چه یک کلید توسط افراد معتمد بیشتری امضا شده باشد، اعتبار آن در این شبکه افزایش مییابد. این سیستم به کاربران اجازه میدهد تا به صورت غیرمتمرکز، اعتبار کلیدها را ارزیابی کنند.

به عنوان مثال، فرض کنید آلیس Alice کلید بلیک Blake را امضا کرده و به او «کاملاً» اعتماد دارد. از طرفی، بلیک نیز کلید کلویی Chloe را امضا کرده است. در این حالت، آلیس میتواند بدون اینکه شخصاً کلید کلویی را تأیید کند، از طریق زنجیره اعتماد بلیک، کلید کلویی را معتبر بداند، چرا که او به بلیک برای تأیید اعتبار کلیدها اعتماد دارد.

GnuPG این مدل را با تعیین سطوح مختلف اعتماد برای هر کلید پیادهسازی میکند. این سطوح شامل «نامشخص» Unknown، «هیچ» None، «جزئی» Marginal و «کامل» Full هستند. اگر دیوید David به آلیس به عنوان یک «معرف قابل اعتماد» trusted introducer اعتماد کامل داشته باشد و آلیس هم کلید باب Bob را امضا کرده باشد، آنگاه دیوید نیز کلید باب را معتبر میداند. در این مدل، شما نه تنها به خود کلید، بلکه به قضاوت صاحب آن کلید در امضای کلیدهای دیگر نیز اعتماد میکنید. به همین دلیل، در صورت امضای کلیدی که به مالک آن اطمینان ندارید، ممکن است به اشتباه دیگران را به سمت یک کلید جعلی هدایت کنید.

۲. راهبردهای امنیتی پیشرفته

استفاده از زیرکلیدها (Subkeys): برای افزایش امنیت، توصیه میشود یک کلید اصلی (master key) ایجاد شود که تنها برای امضای زیرکلیدها و مدیریت آنها به کار رود. سپس، زیرکلیدهای جداگانهای برای رمزگذاری، امضای روزمره و احراز هویت تولید شوند. این روش به کاربر امکان میدهد کلید اصلی را کاملاً آفلاین و در مکانی امن (مانند یک حافظه USB) نگهداری کرده و فقط زیرکلیدهای مورد نیاز را روی سیستمهای آنلاین خود داشته باشد. در صورت به خطر افتادن یکی از زیرکلیدها، میتوان آن را بدون نیاز به باطل کردن کلید اصلی، باطل کرد.

پشتیبانگیری امن و آفلاین: تأکید مجدد بر اینکه کلید اصلی و گواهی ابطال باید در یک مکان فیزیکی امن و به دور از دسترس آنلاین نگهداری شوند. این اقدام یک لایه محافظتی در برابر حملات سایبری و از دست رفتن دادهها فراهم میکند.

GPG به عنوان یک ابزار قدرتمند و چندمنظوره، تکاملی است که از محدودیتهای مدل تجاری PGP سرچشمه گرفته و بر پایه اصول رمزنگاری نامتقارن، یک سیستم امنیتی انعطافپذیر و غیرمتمرکز را ارائه میدهد. این مقاله نشان میدهد که درک تاریخچه و مفاهیم بنیادین رمزنگاری، برای استفاده مؤثر از GPG ضروری است. فرآیند ساخت و مدیریت کلید در اوبونتو، چه از طریق دستورات دقیق خط فرمان و چه با استفاده از رابط گرافیکی کاربرپسند Kleopatra، به کاربران امکان میدهد تا کنترل کاملی بر امنیت دادههای خود داشته باشند. در نهایت، با در نظر گرفتن بهترین شیوههای امنیتی مانند استفاده از عبارتهای عبور قوی، نگهداری آفلاین از کلید اصلی و استفاده از گواهی ابطال، کاربران میتوانند به طور مؤثری از دادههای خود محافظت کرده و به ایجاد یک اکوسیستم دیجیتال امنتر کمک کنند. GPG نه تنها یک ابزار فنی است، بلکه نمادی از فلسفه نرمافزار آزاد و حق کاربران برای کنترل حریم خصوصی خود در دنیایی است که به طور فزایندهای به هم پیوسته است.

منابع:

- GnuPG documents:

- https://www.gnupg.org/faq/gnupg-faq.html

- GnuPG Github:

- https://github.com/gpg/gnupg

- Kleopatra KDE:

- https://apps.kde.org/kleopatra

- Gnu Privacy Guard How to:

- https://help.ubuntu.com/community/GnuPrivacyGuardHowto